Nuestros fabricantes fuertes

Todos los fabricantes de nuestra lista tienen algo en común: trabajan orientados a las soluciones.

Por eso no le ofrecemos una única solución, sino la que mejor se adapta a sus necesidades y a su empresa.

Sophos - Estándar de seguridad para diferentes ubicaciones

Sophos es líder mundial en soluciones de ciberseguridad y ofrece tecnologías innovadoras para proteger a empresas y particulares de las amenazas en línea. Las soluciones de Sophos incluyen cortafuegos, seguridad de puntos finales, seguridad de correo electrónico y mucho más.

Una de las características únicas de Sophos es la integración de inteligencia artificial y aprendizaje automático en muchas de sus soluciones de seguridad. Esto permite detectar y combatir las amenazas con rapidez y precisión antes de que puedan causar daños.

Fortinet - Especialistas en seguridad de datos

Fortinet proporciona una protección sin fisuras en toda la superficie de ataque, al tiempo que satisface las crecientes demandas de rendimiento de las redes sin fronteras. La arquitectura Fortinet Security Fabric proporciona una seguridad sin compromisos para hacer frente incluso a los desafíos más críticos, ya sea en entornos de red, aplicaciones, nube o móviles.

Palo Alto Networks: soluciones de ciberseguridad innovadoras

Palo Alto Networks es el proveedor líder mundial de productos, soluciones y servicios de ciberseguridad. Con sede en Santa Clara, California, la empresa está presente en más de 150 países y presta servicio a más de 80.000 clientes. Su labor se centra en proteger a las empresas contra todos los peligros y riesgos imaginables derivados del avance de la digitalización. La cartera se amplía constantemente y se adapta a los retos más recientes.

Ruckus - WiFi sin fisuras

En áreas comerciales y públicas, cada vez es más importante ofrecer una infraestructura WLAN fiable. Ruckus garantiza precisamente eso: una conexión inalámbrica potente que funciona sin interrupciones y con un alto rendimiento, sin verse perturbada por otras señales. Para garantizarlo, Ruckus ofrece tanto soluciones de hardware como diversas licencias. En términos de precio, las ofertas son extremadamente flexibles y, por lo tanto, pueden cubrir satisfactoriamente tanto pequeñas como grandes necesidades. Ya sea en interiores o exteriores.

Stormshield - Protección de cortafuegos con amplias garantías

Stormshield se compromete a proporcionar soluciones de red que sean fáciles de integrar y operar, pero que tengan un impacto mínimo en su negocio. Con esto en mente, Stormshield ofrece a sus clientes garantías sólidas y bastante seguras. Por ejemplo, eliminando cualquier puerta trasera que pudiera comprometer la seguridad informática. En consecuencia, el grupo objetivo más importante son las organizaciones que gestionan infraestructuras críticas y sensibles desde el punto de vista operativo. En consecuencia, también ofrecen paquetes y dispositivos específicos para determinados sectores, como el suministro de agua, la sanidad y el ejército.

Análisis de seguridad Greenbone

El gestor de seguridad Greenbone es una herramienta de seguridad, o más bien un conjunto de herramientas de seguridad, para el análisis de vulnerabilidades informáticas de sistemas de red con respecto a posibles brechas de seguridad y para la administración de redes en este sentido. Greenbone está completamente basado en código abierto y puede obtenerse formalmente en diferentes versiones. Ya sea como appliance, como solución puramente virtual o como servicio basado en la nube. También está disponible una versión de prueba gratuita, aunque funcionalmente muy limitada.

Redes Cambium

Cambium Networks es un proveedor líder mundial de infraestructura de tejido inalámbrico para banda ancha y Wi-Fi empresarial y residencial. Cambium Networks trabaja con operadores de redes en educación, sanidad, polígonos industriales y municipios, permitiendo a sus socios maximizar económicamente el rendimiento de la banda ancha y Wi-Fi.

Ekahau prueba configuraciones WiFi de todos los tamaños

Una infraestructura WLAN bien establecida es esencial en las empresas por sus conexiones a Internet y su dependencia de una buena conectividad. Ekahau ofrece asistencia en la configuración de redes WLAN, así como en la solución de problemas cuando éstos aparecen en una estructura WLAN existente. Mediante una representación gráfica, se muestra rápida y claramente dónde están las lagunas de cobertura en su red WLAN local. De este modo, se ve inmediatamente dónde hay que actuar. Este heatmapper de fácil manejo y prácticamente inigualable también demuestra su valía cuando se trata de implementar una nueva red WLAN desde cero en una nueva ubicación. Con la ayuda de Heatmapper, puede configurarla de forma que se garantice una cobertura perfecta desde el principio.

Seguridad de puntos finales SentinelOne

La plataforma de seguridad SentinelOne Singularity permite a los equipos de SOC y Operaciones de TI una forma más eficiente de proteger los activos de información de las sofisticadas amenazas actuales.

Singularity proporciona protección diferenciada de puntos finales, detección y respuesta de puntos finales, seguridad IoT, seguridad en la nube y capacidades de operaciones de TI, consolidando múltiples tecnologías existentes en una única solución. Ofrecemos agentes centinela autónomos de recursos eficientes para Windows, Mac, Linux y Kubernetes, y admitimos una variedad de factores de forma, incluidos físicos, virtuales, VDI, centros de datos de clientes, centros de datos híbridos y proveedores de servicios en la nube.

Seguridad de puntos finales SentinelOne

La plataforma de seguridad SentinelOne Singularity permite a los equipos de SOC y Operaciones de TI una forma más eficiente de proteger los activos de información de las sofisticadas amenazas actuales.

Singularity proporciona protección diferenciada de puntos finales, detección y respuesta de puntos finales, seguridad IoT, seguridad en la nube y capacidades de operaciones de TI, consolidando múltiples tecnologías existentes en una única solución. Ofrecemos agentes centinela autónomos de recursos eficientes para Windows, Mac, Linux y Kubernetes, y admitimos una variedad de factores de forma, incluidos físicos, virtuales, VDI, centros de datos de clientes, centros de datos híbridos y proveedores de servicios en la nube.

Seguridad de puntos finales SentinelOne

La plataforma de seguridad SentinelOne Singularity permite a los equipos de SOC y Operaciones de TI una forma más eficiente de proteger los activos de información de las sofisticadas amenazas actuales.

Singularity proporciona protección diferenciada de puntos finales, detección y respuesta de puntos finales, seguridad IoT, seguridad en la nube y capacidades de operaciones de TI, consolidando múltiples tecnologías existentes en una única solución. Ofrecemos agentes centinela autónomos de recursos eficientes para Windows, Mac, Linux y Kubernetes, y admitimos una variedad de factores de forma, incluidos físicos, virtuales, VDI, centros de datos de clientes, centros de datos híbridos y proveedores de servicios en la nube.

Hoy en día hay tres veces más dispositivos IoT conectados en las empresas que usuarios.1 Las empresas necesitan estos dispositivos para hacer posible su negocio, pero no pueden confiar en ellos. Los dispositivos conectados en red plantean un inmenso riesgo de ciberseguridad porque son vulnerables, no se ven y no se modifican. De hecho, el 57% de estos dispositivos, que a menudo vienen con sus propias vulnerabilidades, son susceptibles de sufrir ataques de gravedad media o alta. Especialmente preocupante es cuando están conectados a la red y tienen acceso sin restricciones. A los equipos de seguridad que rara vez participan en las adquisiciones les resulta extremadamente difícil proteger estos dispositivos, ya que son increíblemente diversos, tienen ciclos de vida largos y no están cubiertos por los controles de seguridad tradicionales.

El apoyo en Palo Alto es obligatorio. Ningún cortafuegos puede funcionar sin apoyo

Durante años, las empresas han intentado alojar todas sus aplicaciones, datos y dispositivos en entornos gestionados para tener más visibilidad y control sobre los riesgos.

PAN-OS SD-WAN le permite implementar fácilmente una arquitectura SD-WAN integral con la mejor seguridad y conectividad de su clase integradas de forma nativa.

El creciente número de ataques bien disimulados y automatizados se ha convertido en una de las mayores preocupaciones de los equipos de seguridad de redes. Los hackers modernos tienen acceso a herramientas sofisticadas, utilizan modelos as-a-service con fines delictivos y abusan de versiones de soluciones comunes de los equipos rojos, por lo que hacen más daño y más rápido con ataques a largo plazo y cuidadosamente disimulados. Los ciberataques mediante la herramienta de pruebas de penetración Cobalt Strike, de fácil acceso y altamente personalizable, han aumentado un 73% interanual. Y esto es sólo el principio de una nueva oleada de ataques bien disimulados a los que se enfrentan las empresas hoy en día.1 Los actores maliciosos también están utilizando métodos de cifrado para eludir las medidas de seguridad tradicionales. Los estudios demuestran que los programas maliciosos se introducen ahora principalmente a través de conexiones cifradas.2 La seguridad de las redes debe seguir el ritmo de estos avances para detener las amenazas bien disimuladas y desconocidas.

A medida que más aplicaciones se trasladan a la nube y los empleados se vuelven cada vez más móviles, resulta aún más importante -y difícil- proteger a las empresas de los ataques web. Las amenazas basadas en la Web, como el phishing u otros ataques sin archivos, van en aumento y son cada vez más rápidas y sofisticadas que nunca, pero muchas soluciones de seguridad Web siguen dependiendo únicamente de bases de datos de sitios Web maliciosos conocidos que quedan rápidamente obsoletas debido a los cientos de miles de nuevas amenazas que aparecen cada día.

El filtrado avanzado de URL de Palo Alto Networks ofrece la mejor protección web de su clase para la empresa moderna. Con esta potente solución, los clientes se benefician tanto de las capacidades de nuestra reputada base de datos de URL maliciosas como de la primera función de protección web en tiempo real basada en aprendizaje profundo del sector. Esto les permite detectar y bloquear automáticamente y al instante las amenazas nuevas y específicas basadas en la Web. Se trata de una protección en tiempo real para las empresas.

Los actores de las amenazas actuales tienen dos ventajas clave sobre las empresas: Capacidad y accesibilidad. Con la adopción de formas de trabajo híbridas, el cambio a la nube y el rápido crecimiento de las aplicaciones IoT y SaaS, la superficie de ataque ha aumentado, dando a los actores de amenazas más oportunidades para infiltrarse en una empresa. Además, el ransomware como servicio y las ofertas de automatización han reducido la barrera técnica para desplegar sofisticadas campañas de malware y han dado a los autores de amenazas acceso a las herramientas que necesitan para aumentar el volumen, la gravedad y el alcance de los ataques.

El DNS (Sistema de Nombres de Dominio) sirve a menudo de puerta de entrada para los atacantes. Debido a su uso generalizado y al elevado volumen de tráfico, a los atacantes les resulta fácil ocultar sus actividades. Los investigadores de amenazas de la Unidad 42 de Palo Alto Networks han descubierto que el 80% de las variantes de malware utilizan DNS para iniciar actividades de mando y control (C2). Los atacantes utilizan indebidamente el DNS en una variedad de métodos para inyectar malware y filtrar datos. Los equipos de seguridad suelen carecer de información sobre estos procesos. En consecuencia, no pueden adoptar medidas defensivas eficaces. Los enfoques actuales descuidan la automatización, a menudo inundan literalmente a los equipos con datos descoordinados procedentes de diversas soluciones puntuales o exigen cambios en la infraestructura DNS que no sólo son fáciles de eludir, sino que además requieren un mantenimiento continuo. Ya es hora de volver a controlar el tráfico DNS.

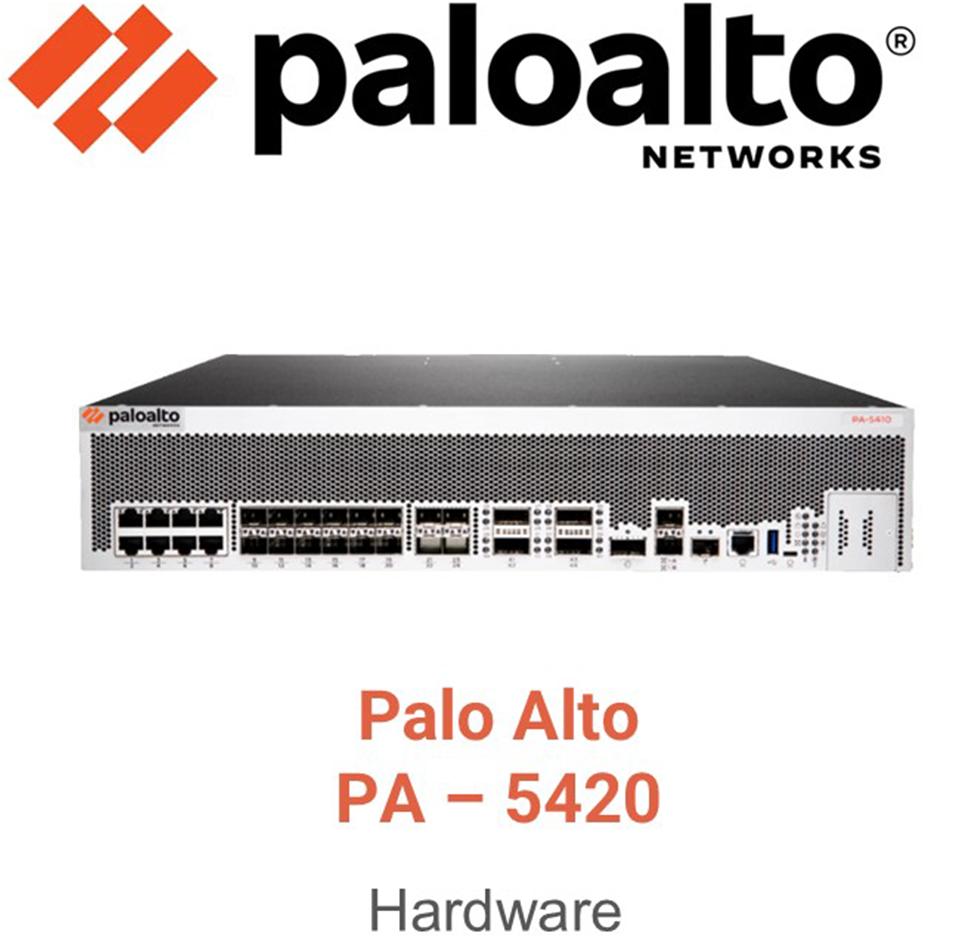

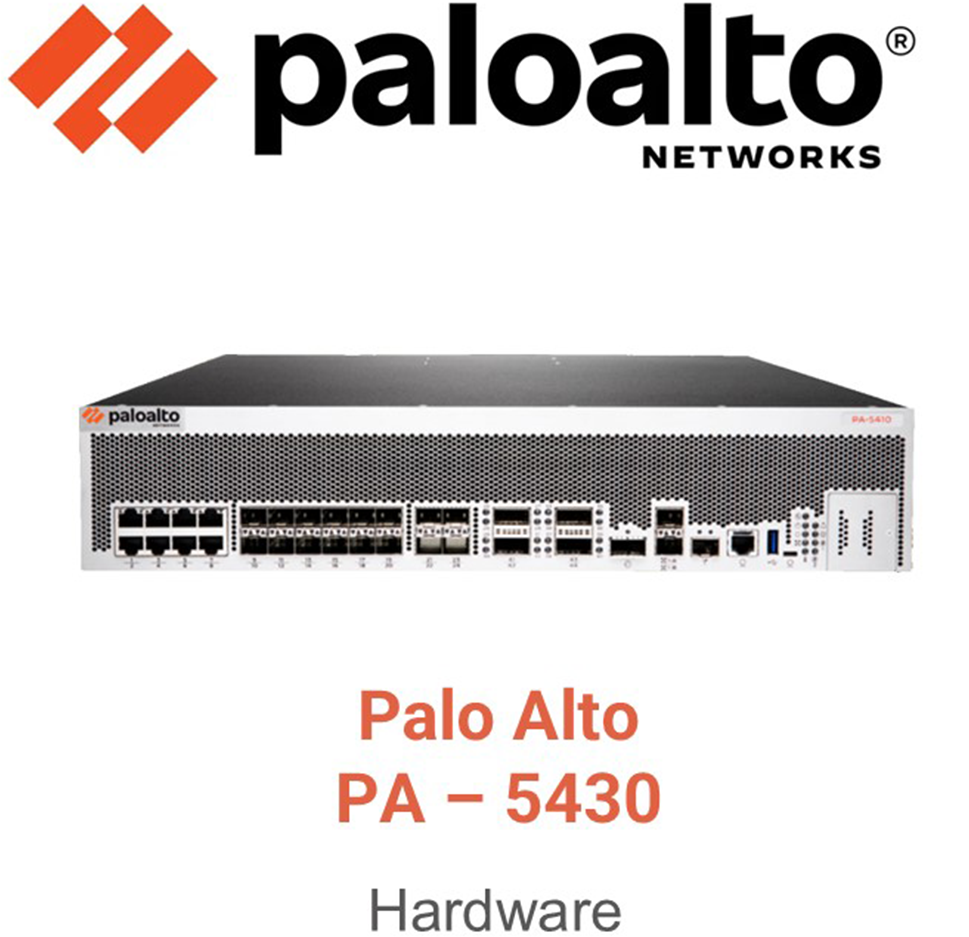

La serie PA-5400 de Palo Alto Networks – compuesta por los modelos PA-5445, PA-5440, PA-5430, PA-5420 y PA-5410 – ofrece una solución potente e innovadora para proteger centros de datos de alta velocidad, puertas de enlace a internet y entornos de proveedores de servicios. Estos Next-Generation Firewalls (NGFW) aseguran todo el tráfico, incluidos los datos cifrados, y son los primeros firewalls del mundo en integrar aprendizaje automático (ML) en su núcleo.

Seguridad impulsada por ML de próxima generación

- Protección en línea sin firmas: Detiene ataques desconocidos, incluidos los basados en archivos, y bloquea de inmediato nuevos intentos de phishing.

- Procesos de ML respaldados por la nube: Actualiza los firewalls con firmas de retraso cero e instrucciones en tiempo real.

- Protección IoT: Detecta dispositivos IoT mediante análisis de comportamiento y recomienda automáticamente políticas de seguridad.

- Recomendaciones de políticas automatizadas: Reduce errores humanos y ahorra tiempo valioso.

Transparencia integral mediante inspección de capa 7

- Identifica aplicaciones independientemente del puerto, protocolo, cifrado o técnicas de evasión.

- Permite el uso seguro de aplicaciones mediante políticas personalizables y granulares para permisos, inspección y modelado de tráfico.

- Permite la creación de etiquetas y reportes personalizados de App-ID™, incluidos análisis detallados de aplicaciones SaaS autorizadas y no autorizadas.

- Protege contra la exfiltración de datos detectando y bloqueando en tiempo real archivos y patrones de datos potencialmente maliciosos.

Arquitectura de seguridad poderosa con PAN-OS®

- Elemento de control central: PAN-OS® es la base de todos los NGFW de Palo Alto y permite la clasificación nativa del tráfico, amenazas y contenido.

- Seguridad centrada en el usuario: Vincula el tráfico con identidades de usuario independientemente de la ubicación o el dispositivo.

- Respuesta más rápida a incidentes: Las políticas de seguridad se basan en aplicaciones, contenido y usuarios, mejorando la postura de seguridad y reduciendo el tiempo de respuesta.

Hoy en día hay tres veces más dispositivos IoT conectados en las empresas que usuarios.1 Las empresas necesitan estos dispositivos para hacer posible su negocio, pero no pueden confiar en ellos. Los dispositivos conectados en red plantean un inmenso riesgo de ciberseguridad porque son vulnerables, no se ven y no se modifican. De hecho, el 57% de estos dispositivos, que a menudo vienen con sus propias vulnerabilidades, son susceptibles de sufrir ataques de gravedad media o alta. Especialmente preocupante es cuando están conectados a la red y tienen acceso sin restricciones. A los equipos de seguridad que rara vez participan en las adquisiciones les resulta extremadamente difícil proteger estos dispositivos, ya que son increíblemente diversos, tienen ciclos de vida largos y no están cubiertos por los controles de seguridad tradicionales.

El apoyo en Palo Alto es obligatorio. Ningún cortafuegos puede funcionar sin apoyo

Durante años, las empresas han intentado alojar todas sus aplicaciones, datos y dispositivos en entornos gestionados para tener más visibilidad y control sobre los riesgos.

PAN-OS SD-WAN le permite implementar fácilmente una arquitectura SD-WAN integral con la mejor seguridad y conectividad de su clase integradas de forma nativa.

El creciente número de ataques bien disimulados y automatizados se ha convertido en una de las mayores preocupaciones de los equipos de seguridad de redes. Los hackers modernos tienen acceso a herramientas sofisticadas, utilizan modelos as-a-service con fines delictivos y abusan de versiones de soluciones comunes de los equipos rojos, por lo que hacen más daño y más rápido con ataques a largo plazo y cuidadosamente disimulados. Los ciberataques mediante la herramienta de pruebas de penetración Cobalt Strike, de fácil acceso y altamente personalizable, han aumentado un 73% interanual. Y esto es sólo el principio de una nueva oleada de ataques bien disimulados a los que se enfrentan las empresas hoy en día.1 Los actores maliciosos también están utilizando métodos de cifrado para eludir las medidas de seguridad tradicionales. Los estudios demuestran que los programas maliciosos se introducen ahora principalmente a través de conexiones cifradas.2 La seguridad de las redes debe seguir el ritmo de estos avances para detener las amenazas bien disimuladas y desconocidas.

A medida que más aplicaciones se trasladan a la nube y los empleados se vuelven cada vez más móviles, resulta aún más importante -y difícil- proteger a las empresas de los ataques web. Las amenazas basadas en la Web, como el phishing u otros ataques sin archivos, van en aumento y son cada vez más rápidas y sofisticadas que nunca, pero muchas soluciones de seguridad Web siguen dependiendo únicamente de bases de datos de sitios Web maliciosos conocidos que quedan rápidamente obsoletas debido a los cientos de miles de nuevas amenazas que aparecen cada día.

El filtrado avanzado de URL de Palo Alto Networks ofrece la mejor protección web de su clase para la empresa moderna. Con esta potente solución, los clientes se benefician tanto de las capacidades de nuestra reputada base de datos de URL maliciosas como de la primera función de protección web en tiempo real basada en aprendizaje profundo del sector. Esto les permite detectar y bloquear automáticamente y al instante las amenazas nuevas y específicas basadas en la Web. Se trata de una protección en tiempo real para las empresas.

Los actores de las amenazas actuales tienen dos ventajas clave sobre las empresas: Capacidad y accesibilidad. Con la adopción de formas de trabajo híbridas, el cambio a la nube y el rápido crecimiento de las aplicaciones IoT y SaaS, la superficie de ataque ha aumentado, dando a los actores de amenazas más oportunidades para infiltrarse en una empresa. Además, el ransomware como servicio y las ofertas de automatización han reducido la barrera técnica para desplegar sofisticadas campañas de malware y han dado a los autores de amenazas acceso a las herramientas que necesitan para aumentar el volumen, la gravedad y el alcance de los ataques.

El DNS (Sistema de Nombres de Dominio) sirve a menudo de puerta de entrada para los atacantes. Debido a su uso generalizado y al elevado volumen de tráfico, a los atacantes les resulta fácil ocultar sus actividades. Los investigadores de amenazas de la Unidad 42 de Palo Alto Networks han descubierto que el 80% de las variantes de malware utilizan DNS para iniciar actividades de mando y control (C2). Los atacantes utilizan indebidamente el DNS en una variedad de métodos para inyectar malware y filtrar datos. Los equipos de seguridad suelen carecer de información sobre estos procesos. En consecuencia, no pueden adoptar medidas defensivas eficaces. Los enfoques actuales descuidan la automatización, a menudo inundan literalmente a los equipos con datos descoordinados procedentes de diversas soluciones puntuales o exigen cambios en la infraestructura DNS que no sólo son fáciles de eludir, sino que además requieren un mantenimiento continuo. Ya es hora de volver a controlar el tráfico DNS.

La serie PA-5400 de Palo Alto Networks – compuesta por los modelos PA-5445, PA-5440, PA-5430, PA-5420 y PA-5410 – ofrece una solución potente e innovadora para proteger centros de datos de alta velocidad, puertas de enlace a internet y entornos de proveedores de servicios. Estos Next-Generation Firewalls (NGFW) aseguran todo el tráfico, incluidos los datos cifrados, y son los primeros firewalls del mundo en integrar aprendizaje automático (ML) en su núcleo.

Seguridad impulsada por ML de próxima generación

- Protección en línea sin firmas: Detiene ataques desconocidos, incluidos los basados en archivos, y bloquea de inmediato nuevos intentos de phishing.

- Procesos de ML respaldados por la nube: Actualiza los firewalls con firmas de retraso cero e instrucciones en tiempo real.

- Protección IoT: Detecta dispositivos IoT mediante análisis de comportamiento y recomienda automáticamente políticas de seguridad.

- Recomendaciones de políticas automatizadas: Reduce errores humanos y ahorra tiempo valioso.

Transparencia integral mediante inspección de capa 7

- Identifica aplicaciones independientemente del puerto, protocolo, cifrado o técnicas de evasión.

- Permite el uso seguro de aplicaciones mediante políticas personalizables y granulares para permisos, inspección y modelado de tráfico.

- Permite la creación de etiquetas y reportes personalizados de App-ID™, incluidos análisis detallados de aplicaciones SaaS autorizadas y no autorizadas.

- Protege contra la exfiltración de datos detectando y bloqueando en tiempo real archivos y patrones de datos potencialmente maliciosos.

Arquitectura de seguridad poderosa con PAN-OS®

- Elemento de control central: PAN-OS® es la base de todos los NGFW de Palo Alto y permite la clasificación nativa del tráfico, amenazas y contenido.

- Seguridad centrada en el usuario: Vincula el tráfico con identidades de usuario independientemente de la ubicación o el dispositivo.

- Respuesta más rápida a incidentes: Las políticas de seguridad se basan en aplicaciones, contenido y usuarios, mejorando la postura de seguridad y reduciendo el tiempo de respuesta.

Hoy en día hay tres veces más dispositivos IoT conectados en las empresas que usuarios.1 Las empresas necesitan estos dispositivos para hacer posible su negocio, pero no pueden confiar en ellos. Los dispositivos conectados en red plantean un inmenso riesgo de ciberseguridad porque son vulnerables, no se ven y no se modifican. De hecho, el 57% de estos dispositivos, que a menudo vienen con sus propias vulnerabilidades, son susceptibles de sufrir ataques de gravedad media o alta. Especialmente preocupante es cuando están conectados a la red y tienen acceso sin restricciones. A los equipos de seguridad que rara vez participan en las adquisiciones les resulta extremadamente difícil proteger estos dispositivos, ya que son increíblemente diversos, tienen ciclos de vida largos y no están cubiertos por los controles de seguridad tradicionales.

El apoyo en Palo Alto es obligatorio. Ningún cortafuegos puede funcionar sin apoyo

Durante años, las empresas han intentado alojar todas sus aplicaciones, datos y dispositivos en entornos gestionados para tener más visibilidad y control sobre los riesgos.

PAN-OS SD-WAN le permite implementar fácilmente una arquitectura SD-WAN integral con la mejor seguridad y conectividad de su clase integradas de forma nativa.

El creciente número de ataques bien disimulados y automatizados se ha convertido en una de las mayores preocupaciones de los equipos de seguridad de redes. Los hackers modernos tienen acceso a herramientas sofisticadas, utilizan modelos as-a-service con fines delictivos y abusan de versiones de soluciones comunes de los equipos rojos, por lo que hacen más daño y más rápido con ataques a largo plazo y cuidadosamente disimulados. Los ciberataques mediante la herramienta de pruebas de penetración Cobalt Strike, de fácil acceso y altamente personalizable, han aumentado un 73% interanual. Y esto es sólo el principio de una nueva oleada de ataques bien disimulados a los que se enfrentan las empresas hoy en día.1 Los actores maliciosos también están utilizando métodos de cifrado para eludir las medidas de seguridad tradicionales. Los estudios demuestran que los programas maliciosos se introducen ahora principalmente a través de conexiones cifradas.2 La seguridad de las redes debe seguir el ritmo de estos avances para detener las amenazas bien disimuladas y desconocidas.

A medida que más aplicaciones se trasladan a la nube y los empleados se vuelven cada vez más móviles, resulta aún más importante -y difícil- proteger a las empresas de los ataques web. Las amenazas basadas en la Web, como el phishing u otros ataques sin archivos, van en aumento y son cada vez más rápidas y sofisticadas que nunca, pero muchas soluciones de seguridad Web siguen dependiendo únicamente de bases de datos de sitios Web maliciosos conocidos que quedan rápidamente obsoletas debido a los cientos de miles de nuevas amenazas que aparecen cada día.

El filtrado avanzado de URL de Palo Alto Networks ofrece la mejor protección web de su clase para la empresa moderna. Con esta potente solución, los clientes se benefician tanto de las capacidades de nuestra reputada base de datos de URL maliciosas como de la primera función de protección web en tiempo real basada en aprendizaje profundo del sector. Esto les permite detectar y bloquear automáticamente y al instante las amenazas nuevas y específicas basadas en la Web. Se trata de una protección en tiempo real para las empresas.

Die FortiGate Firewall – Sicherheit durch Kontrolle

Herzstück der Sicherheit ist die patentierte Fortinet Firewall. Diese bietet nicht nur Schutz vor unerwünschtem Zugriff und aktueller Schadsoftware. Sie gestattet auch ein informatives Monitoring aller relevanten Verbindungsanfragen und liefert so allzeit einen Überblick über die Aktivitäten im eigenen Netzwerk. Hierbei lassen sich die Firewall Regeln gemäß den eigenen Erfordernissen definieren, sodass Workflow und Sicherheit einander nicht in die Quere kommen. Durch die Zuweisung von Bandbreite für verschiedene Tasks/Nutzer liefert die Firewall von FortiGate auch einen sinnvollen Beitrag zur bestmöglichen Einteilung der eigenen Ressourcen, sodass kein Bisschen Bandbreite verschenkt werden muss.

Möglich macht es das implementierte Regelwerk der FortiGate Firewall, das weitgehende Konfigurationsmöglichkeiten gestattet. An dieser Stelle lassen sich auch Features wie AntiVirus, die Sperrung gewisser URLs, IPS und dergleichen gemäß den eigenen Vorstellungen anpassen.

FortiGate – Extrem variabel durch Lizenzbündel

Sollten Sie bei uns FortiGate kaufen, können Sie in puncto Leistungsumfang und Features aus dem Vollen schöpfen. Wir bieten Lizenzbündel in unterschiedlichsten Ausführungen, sodass sich die Preis-Leistung exakt auf Ihren technischen Bedarf abstimmen lässt. Egal, ob Sie also eine hochkomplexe IT-Infrastruktur allumfassend schützen wollen oder lediglich einige Kernfunktionen für Ihre Online-Kommunikation und Kundenakquise benötigen. Sowohl kleine als auch große Ansprüche wissen wir mit unseren FortiGate Paketen vollumfänglich zu bedienen. Entsprechend haben Sie genau in der Hand, wie viel Budget Sie für diese Sicherheits-Features investieren wollen.

Fortinet FortiGate – Zuverlässig seit 2002

Wie eingangs erwähnt, ist FortiGate zweifelsohne eines der Flaggschiff Produkte von Fortinet. Handelt es sich dabei doch um die erste Produktklasse von Fortinet. Entsprechend ausgereift ist die Technik dahinter. Ein wichtiger Punkt, wenn es um Datensicherheit und solide Netzwerkintegrität geht! Heute ist Fortinet einer der weltweiten Marktführer für Netzwerksicherheit. Rezensenten lobten dabei immer wieder folgende Features in den aktuellsten Editionen:

- Anti Spam

- Ein starkes IPS (Intrusion Prevention System) – Schutz vor Fremdzugriff

- Umfassende Web Filter Optionen

- Das erstellen virtueller, privater Netzwerke

- Erhöhte Sicherheit durch VOIP Optionen

- Application Control

- Web Control

- Deep Scanning Optionen

Das nahezu einhellige Fazit ist dabei, dass FortiGate auch in seiner neuesten Inkarnation hervorragend für mittlere und große Infrastruktur-Umgebungen geeignet ist. Die erprobte Firewall von Fortinet verfügt (gemessen am Marktstandard) über erweiterte Sicherheitsfunktionen und dennoch eine einfache Integration. Als Sicherheitsinstrument unterstützt es bei sorgfältiger Inhaltsinspektion und dem Unterbinden von unbefugtem Zugriff gleichermaßen zuverlässig.

Fortinet FortiGate ist Ihr sicheres Portal zum Netz

Eine umfassende Vernetzung ist heutzutage auf Geschäftsebene fast nicht mehr wegzudenken. Selbst Firmen und Branchen, die selber inhaltlich nichts mit IT „am Hut“ haben, kommen heute kaum noch um die Digitalisierung umhin. Doch die damit einhergehenden technischen Chancen kommen leider nicht ohne Gefahren daher. Insbesondere weil Industriespionage und Co. somit ganz neue Einfallspforten zu Füßen liegen. FortiGate liefert Ihrem Business die notwendigen Sicherheitsressourcen, die es Ihnen gestatten, Ihre geschäftliche Internetnutzung und Datensicherheit hinter Schloss und Riegel zu behalten. Gleichzeitig unterstützt es Ihr Ressourcen Management diesbezüglich und verschafft Ihnen Überblick durch lückenlose Protokollierung sämtlicher Zugriffe. Haben Sie Fragen zu FortiGate und wie sich dieses Stück Technik bestmöglich mit Ihren konkreten Anforderungen vereinbaren lässt? Dann nehmen Sie jetzt Kontakt zu uns auf! Wir von der EnBITCon GmbH finden heraus, welches Fortinet Bundle Ihren Ansprüchen am besten entgegenkommt!